Antes de explicar como funcionan los ataques Deauther que tiene el Deauther Watch, vamos a explicar un submenú que nos servirá para el beacon attack, este se encuentra en el menú de select y después en el submenú SSIDs.

Nota: Este dispositivo y los ataques Deauther no debe usarse en otros y solo con fines de estudio en tu red Wi-Fi ya que existen sanciones graves por usarlo contra otras personas.

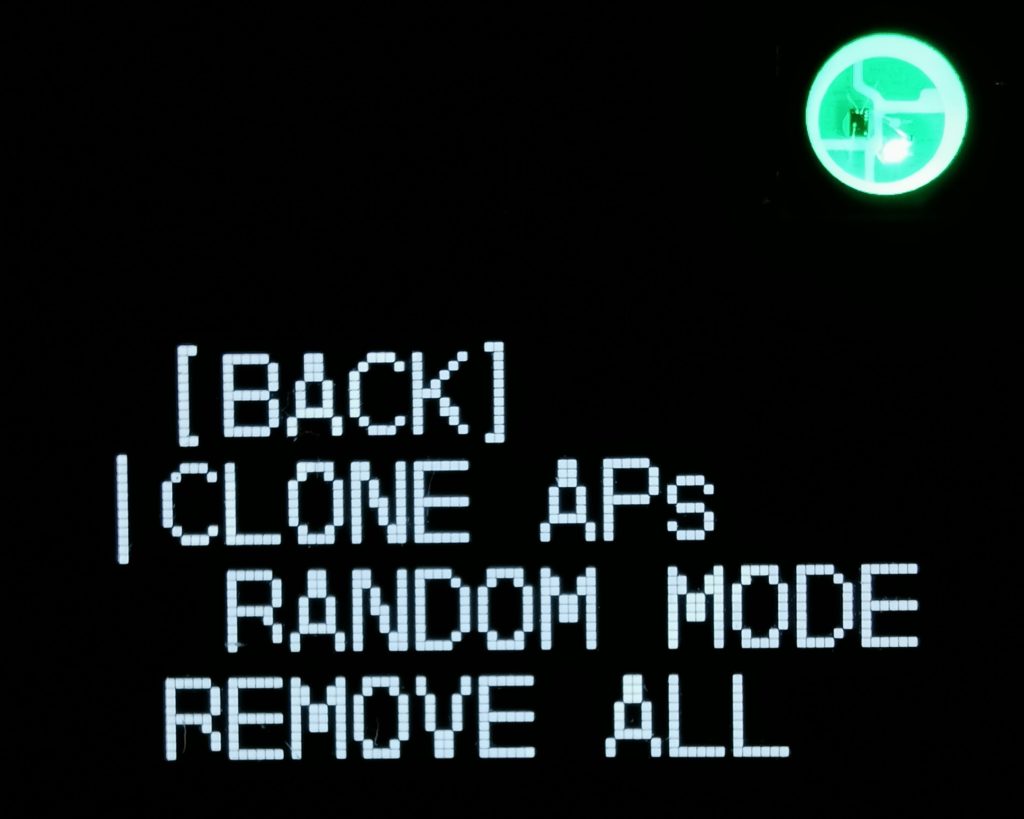

SSIDs

El submenú SSIDs te permitirá clonar el nombre del punto de acceso que se seleccionó para realizar los ataques Deauther, otra opción que tiene es la de crear puntos de acceso aleatorios donde el mismo software creara los nombres, en total se crean un máximo de 60 puntos de accesos con cualquiera de las dos opciones.

También puedes borrar todos los nombres de los puntos de accesos que se hayan clonado o creado aleatoriamente de forma sencilla seleccionando la opción Remove All.

La creación de estos SSIDs te ayudará para realizar el beacon attack, ya que este depende de la cantidad de puntos de accesos que se crean.

Ataques Deauther Watch o Mini

Deauth

Los ataques Deauther consisten en desconectar a la fuerza a todos los dispositivos conectados a esa red gracias al envío de paquetes de desautenticación, esto no permitirá que ningún dispositivo se conecte por medio de WiFi a esa red hasta que dicho ataque deje de estar activado.

Permitir este tipo de ataques puede resultar perjudicial en oficinas e incluso en el hogar, al ser la conexión por WiFi la más habitual para el acceso a internet.

Los siguientes tips ayudarán a evitar este tipo de ataques:

1. Cambiar la contraseña del WiFi por una más segura. Esto significa que tu contraseña debe ser de mínimo 16 caracteres combinados con mayúsculas, minúsculas, números y un carácter especial. Esto ayudará a evitar un ataque de des autenticación y no lograrán desconectarte de tu WiFi.

2. Utilizar el Roaming AP que está basado en nuestro estándar IEEE 802.11: Este consiste en cubrir la superficie con tantos AP como necesitemos para asegurar el servicio, configurados todos con el mismo ESSID, el mismo tipo de cifrado y la misma clave, de tal manera que cuando el cliente se queda sin cobertura salta automáticamente al siguiente AP, siendo transparente para el usuario.

Esta opción es un poco más complicada, pero funciona en caso de que el cambio de contraseña no funcione, lo del cambio de contraseña puede que no funcione ya que existen diferentes formas de hacer ataques deauth y algo son más agresivos e invasivos que otros.

Beacon

Este ataque consiste en crear puntos de acceso aleatorios o con nombres ya predefinidos y que a su vez estos mismos estén mandando paquetes a través de los canales de internet, lo que provocaría un mayor tráfico de paquetes en los distintos canales que existen para la comunicación WiFi lo cual provoca que exista una alta latencia y esto haría que la conexión WiFi sea más lenta porque dichos canales estarían saturados.

El reloj puede crear hasta un máximo de 60 puntos de acceso, puedes definir qué nombre llevaran cada una de estas o de igual manera puedes clonar el nombre de alguna red Wifi ya existente, igual puedes elegir si tendrán alguna protección WPA2 o serán puntos de acceso abiertos.

Cabe aclarar que estos puntos de accesos que se crean no se conectan ni brindan conexión a internet, únicamente sirve para probar cómo funciona el beacon attack.

Si tu internet va lento y quieres evitar un beacon attack, este consejo te puede ser de ayuda:

Lo más conveniente en estos casos es realizar un análisis de los 14 canales que hay e identificar qué canal es el menos ocupado, ya que el beacon attack no logra cubrir todos los canales por lo cual debe existir algún canal que este sin tráfico de paquete o que tenga un mínimo de tráfico.

Cuando identifiquemos este canal lo más conveniente es cambiar la configuración del modem para que envié todos los paquetes WiFi por ese canal que tiene poco tráfico y así lograremos que este ataque no afecte la velocidad de nuestro internet.

Probe

Los dispositivos cliente envían solicitudes de sondeo para preguntar si hay una red conocida cerca.

Utilice este ataque para confundir a los rastreadores WiFi solicitando las redes que especificó en la lista SSID. Es poco probable que vea algún impacto de este ataque en su red doméstica.

Una posible solución para este tipo de ataque es aplicar el mismo consejo que utilizamos para el beacon attack, ya que el envío de solicitudes se realiza por los canales que son más utilizados y no por todos los canales que hay.

Dispositivos

Si estas buscando los dispositivos Dstike Deauther los podrás encontrar a continuación:

Si quieres saber cuales son la funciones que tiene el reloj las puedes encontrar aquí: